↑KBS와 MBC, YTN 등 주요 방송사와 신한은행과 농협 등 일부 금융사들의 전산망이 20일 오후 일제히 마비된 가운데, 서울 여의도 KBS 본사 보도국의 컴퓨터가 전산 마비로 작동하지 않고 있다. 2013.3.20/뉴스1

↑KBS와 MBC, YTN 등 주요 방송사와 신한은행과 농협 등 일부 금융사들의 전산망이 20일 오후 일제히 마비된 가운데, 서울 여의도 KBS 본사 보도국의 컴퓨터가 전산 마비로 작동하지 않고 있다. 2013.3.20/뉴스1이들 사고는 모두 수사당국의 조사에서 '북한 해커 소행'으로 잠정 결론을 내렸던 사건들이다. 이번 3.20 전산망 대란의 배후 역시 북한일 가능성에 무게가 쏠리고 있다.

익명을 요구한 한 보안 전문가는 "전세계 수억개에 달하는 악성코드 제작기법 가운데 북한해커들이 사용하는 고유 기법들이 있는데, 이번에 발견된 악성코드 역시 지난 2006년 이후 북한해커들의 즐겨 사용하던 방식으로 제작됐다"며 "특히 공격 개발코드 제작 시 사전 제작되는 코드 로딩방식 역시 이전 사례들과 동일하다"고 주장했다.

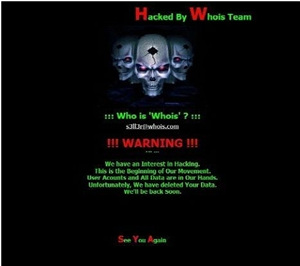

↑3.20 전산망 대란 당시 발견된 웹페이지 변조화면.

↑3.20 전산망 대란 당시 발견된 웹페이지 변조화면.이같은 정황에 대해 정부 당국자는 "배후와 관련돼 확인된 바 없고 북한소행으로 단정 지을 수도 없다"고 밝혔다. 그러나 정부는 '키 리졸브' 훈련과 맞물려 사이버 테러 능력을 과시하기 위한 북한의 소행일 가능성을 염두해 두고 진앙지 추적에 나선 것으로 알려졌다.

![[단독] "3.20 대란 악성코드, 北해커 수법"](https://orgthumb.mt.co.kr/06/2013/03/2013032111350810580_3.jpg)

민관군 사이버위협 합동대응팀은 이날 오전 브리핑을 통해 "농협 시스템에 대한 분석결과, 중국 IP를 통해 악성코드가 피해기관 내부 PC에 깔렸음을 확인했다"며 "그러나 최종 진앙지로 보기는 어려우며, 여러 단계로 이뤄진 다단계 중개지 중 한곳일 가능성도 없지 않다"고 말했다.

이 시각 인기 뉴스

그러나 해킹 공격의 진앙지와 배후를 추적하는데는 대략 수개월이 걸릴 전망이다. 중국 등 경유지로 활용된 서버를 조사하기 위해서는 국제 협조가 불가피하기 때문이다. 실제 지난해 중앙일보 해킹사고 당시에도 약 7개월만의 수사과정 끝에 국내 서버 2대와 10여개의 국가에 분산된 해외 서버 17대가 해킹 경유지로 사용됐음을 파악했다.

한편, 이날 정부 브리핑에서 정부당국은 지난 20일 언론, 금융 등 6개사의 PC, 서버 3만2000대여대가 피해를 당한 것으로 파악하고 있으며, 추가 공격 가능성을 열어둔 상태다.