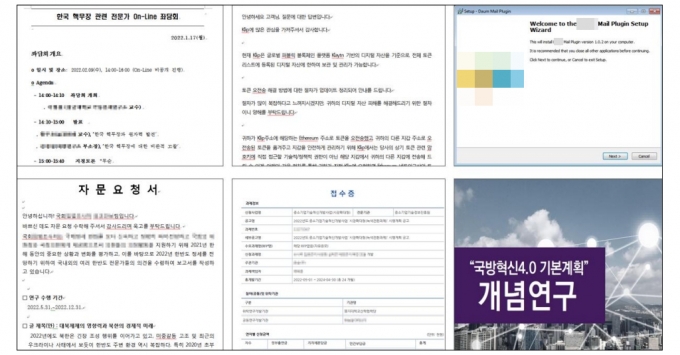

악성코드 유포를 위해 제작된 악성문서 및 파일 / 사진제공=안랩

악성코드 유포를 위해 제작된 악성문서 및 파일 / 사진제공=안랩위의 문구들은 북한 정찰총국과 연관성이 있다고 알려진 해커 그룹 '킴수키'(Kimsuky)가 발송한 것으로 분석된 메일 속 문구들이다. 이들은 타깃 맞춤형 스피어피싱 메일을 적극 활용하고 공격에 사용하는 악성코드의 종류도 다변화하는 등 공격 기법을 한층 고도화했다는 분석이 나왔다.

안랩은 다양한 경로로 유관 악성코드와 C2(커맨드 앤드 컨트롤) 서버 등 정보를 수집해 기존에 킴수키 그룹이 수행한 것으로 알려진 공격 방식과 비교·대조해 분석을 진행했다.

안랩에 따르면 킴수키 그룹은 타깃이 된 개인이나 조직의 구성원을 속이기 위해 최적화된 스피어피싱(Spear Phishing) 메일, 즉 신뢰할 만한 지인 등을 사칭한 메일을 적극 활용한 것으로 나타났다. 피해자가 별 의심 없이 악성코드에 감염되도록 하거나 피싱사이트에 접속하도록 유도하기 위한 공격 방식이다.

이 시각 인기 뉴스

킴수키 그룹은 타깃 조직 및 개인과 연관성이 높은 주제로 '좌담회' '자문요청서' '연구결과 보고서' 등을 위장한 악성 문서를 제작, 악성 코드 유포에 활용했다. 또 타깃에 대한 치밀한 사전 조사를 수행한 후 문서나 이메일 등을 실제와 분간이 어려울 정도로 정교하게 제작한 것으로 추정됐다.

악성코드의 종류도 대폭 늘었다. 킴수키 그룹은 2020년쯤부터 특정 키로깅 또는 백도어 악성코드를 주로 활용해 온 것으로 알려져 있다. 키로깅 악성코드는 컴퓨터 사용자의 키보드 움직임을 탐지해 아이디나 패스워드, 계좌번호, 카드번호 등 개인의 중요 정보를 탈취하는 악성코드다. 백도어 악성코드는 공격자가 차후 공격을 수행할 목적으로 '뒷문'처럼 마음대로 드나들 수 있도록 하기 위해 시스템에 설치하는 악성코드를 일컫는다.

그러나 안랩이 수집한 유관 악성 URL(인터넷 주소)나 FTP(파일전송 프로토콜) 서버를 분석한 결과 킴수키 그룹은 키로깅 악성코드인 '플라워파워'와 백도어 악성코드인 '애플시드' 외에도 웹 브라우저 내 각종 정보를 유출하는 '인포스틸러' 및 원격제어 악성코드인 'RAT'(원격관리툴)도 추가로 발견됐다.

유명 소프트웨어의 취약점을 활용하려는 시도도 포착됐다. 안랩은 킴수키 그룹이 사용한 것으로 보이는 FTP 서버에서 MS(마이크로소프트) 오피스와 관련한 취약점인 '폴리나'를 사용하는 악성코드를 발견했다. 폴리나 취약점은 지난해 1월 보안 패치가 발견되지 않은 취약점을 일컫는 '제로데이 취약점'으로 파악된 후 그 해 6월이 돼서야 패치가 배포된 바 있다.

안랩은 "보안패치를 적용하지 않은 조직과 개인은 해당 취약점을 활용한 공격에 노출될 수 있다"며 "특히 폴리나 취약점을 악용하면 사용자가 악성 워드 파일을 열기만 해도 악성코드에 감염될 수 있어 조직·개인은 사용하고 있는 소프트웨어의 보안 패치를 반드시 적용해야 한다"고 했다.

아울러 안랩은 조직 내 보안 담당자들이 △조직 내 PC·운영체제·소프트웨어 및 웹사이트에 대한 보안 현황 파악 △운영 체제 및 소프트웨어 취약점 상시 파악 및 보안패치 적용 △보안솔루션 및 서비스 활용, 내부 임직원 보안교육 실시 △최신 공격동향 및 취약점 정보 확보 및 정책 수립을 수행해야 한다고 권고했다.

또 개인들도 △출처가 불분명한 메일 속 첨부파일이나 URL 실행 자제 △소프트웨어, 운영체제, 인터넷 브라우저 등에 대한 최신 보안 패치 적용 △로그인시 비밀번호 외 이중 인증 사용 △백신 최신버전 유지 및 실시간 감시기능 실행 등 보안수칙을 지킬 것을 당부했다.